先日、電動スライダーを購入しました。

中国のサイトで購入しましたが問題なく動きました。

ベルボンの動画用三脚の上でD800にOtus55mmを載せて動かしました。

自由雲台がセットではなかったので違うショップで自由雲台も

月日は百代の過客にして行かふ年もまた旅人なり。

先日、電動スライダーを購入しました。

中国のサイトで購入しましたが問題なく動きました。

ベルボンの動画用三脚の上でD800にOtus55mmを載せて動かしました。

自由雲台がセットではなかったので違うショップで自由雲台も

ニコンD800用にamazonで購入しました。

送料込3,287円(2017.2)

ニコンD800で問題なく使えました。

電波式で駆動は短4電池2個2セット(送信・受信)

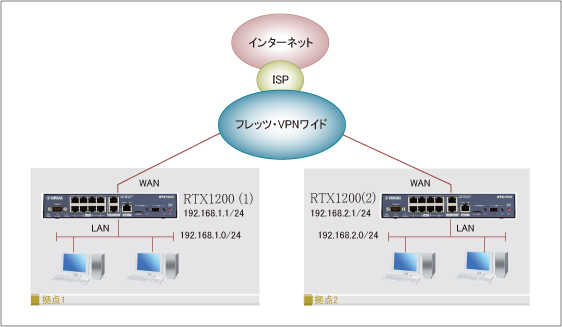

拠点から本部のサーバーにアクセスしファイル共有が目的。

拠点は本部を通してインターネットに接続が可能。

拠点はプロバイダー契約が不要。

Windows Server 2012 R2 – 192.168.11.2

|

RTX1200(1) – 192.168.11.1(LAN1) 192.168.101.1(VPN契約)

|

VPNワイド

|

RTX1200(2) – 192.168.10.1(LAN1) 192.168.101.2(VPN契約)

|

Win7 – 192.168.10.2

電源を入れ初期化(3つのボタンを押しながら電源ON)

まず下記でファームウェアのアップデートをする。

ファームウェア

USBメモリにデータを入れ、ルータに挿す。

192.168.100.1にブラウザでアクセスし、保守- ファームウェアのアップデートを行う。

サーバーに固定アドレスを指定していたので、ルータのIPを変更。

192.168.100.1 から 192.168.11.1 に変更。

ip route default gateway pp 1 filter 500000 gateway pp 1

ip route 192.168.10.0/24 gateway tunnel 1

ip route 192.168.101.0/24 gateway pp 2

ip keepalive 1 icmp-echo 10 6 192.168.101.2

ip lan1 address 192.168.11.1/24

ip lan1 proxyarp on

pp select 1

description pp PRV/PPPoE/0:NET

pp keepalive interval 30 retry-interval=30 count=12

pp always-on on

pppoe use lan3 #たまたまLAN2の調子が悪かったので

pppoe auto disconnect off

pp auth accept pap chap

pp auth myname (ispのID) (ispのパスワード) #ispとはインターネットサービスプロバイダの事

ppp lcp mru on 1454

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ip pp secure filter in 200003 200020 200021 200022 200023 200024 200025 200030 200032

ip pp secure filter out 200013 200020 200021 200022 200023 200024 200025 200026 200027 200099 dynamic 200080 200081 200082 200083 200084 200085 200098 200099

ip pp nat descriptor 1000

pp enable 1

pp select 2

description pp PRV/PPPoE/1:VPN

pp keepalive interval 30 retry-interval=30 count=12

pp always-on on

pppoe use lan3 #これもLAN2の調子が悪かったので

pppoe auto disconnect off

pp auth accept pap chap

pp auth myname (VPNワイドのID) (VPNワイドのパスワード)

ppp lcp mru on 1454

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ip pp address 192.168.101.1/32

ip pp secure filter in 1 201003 201020 201021 201022 201023 201024 201025 201030 201032

ip pp secure filter out 201013 201020 201021 201022 201023 201024 201025 201026 201027 201099 dynamic 201080 201081 201082 201083 201084 201085 201098 201099

ip pp nat descriptor 1100

pp enable 2

tunnel select 1

tunnel name ipip

tunnel encapsulation ipip

tunnel endpoint address 192.168.101.2

ip tunnel tcp mss limit auto

tunnel enable 1

ip filter 1 pass * 192.168.11.1 4

ip filter 100000 reject * * udp,tcp 135 *

ip filter 100001 reject * * udp,tcp * 135

ip filter 100002 reject * * udp,tcp netbios_ns-netbios_dgm *

ip filter 100003 reject * * udp,tcp * netbios_ns-netbios_dgm

ip filter 100004 reject * * udp,tcp netbios_ssn *

ip filter 100005 reject * * udp,tcp * netbios_ssn

ip filter 100006 reject * * udp,tcp 445 *

ip filter 100007 reject * * udp,tcp * 445

ip filter 100099 pass * * * * *

ip filter 200000 reject 10.0.0.0/8 * * * *

ip filter 200001 reject 172.16.0.0/12 * * * *

ip filter 200002 reject 192.168.0.0/16 * * * *

ip filter 200003 reject 192.168.11.0/24 * * * *

ip filter 200010 reject * 10.0.0.0/8 * * *

ip filter 200011 reject * 172.16.0.0/12 * * *

ip filter 200012 reject * 192.168.0.0/16 * * *

ip filter 200013 reject * 192.168.11.0/24 * * *

ip filter 200020 reject * * udp,tcp 135 *

ip filter 200021 reject * * udp,tcp * 135

ip filter 200022 reject * * udp,tcp netbios_ns-netbios_ssn *

ip filter 200023 reject * * udp,tcp * netbios_ns-netbios_ssn

ip filter 200024 reject * * udp,tcp 445 *

ip filter 200025 reject * * udp,tcp * 445

ip filter 200026 restrict * * tcpfin * www,21,nntp

ip filter 200027 restrict * * tcprst * www,21,nntp

ip filter 200030 pass * 192.168.11.0/24 icmp * *

ip filter 200031 pass * 192.168.11.0/24 established * *

ip filter 200032 pass * 192.168.11.0/24 tcp * ident

ip filter 200033 pass * 192.168.11.0/24 tcp ftpdata *

ip filter 200034 pass * 192.168.11.0/24 tcp,udp * domain

ip filter 200035 pass * 192.168.11.0/24 udp domain *

ip filter 200036 pass * 192.168.11.0/24 udp * ntp

ip filter 200037 pass * 192.168.11.0/24 udp ntp *

ip filter 200099 pass * * * * *

ip filter 201000 reject 10.0.0.0/8 * * * *

ip filter 201001 reject 172.16.0.0/12 * * * *

ip filter 201002 reject 192.168.0.0/16 * * * *

ip filter 201003 reject 192.168.11.0/24 * * * *

ip filter 201010 reject * 10.0.0.0/8 * * *

ip filter 201011 reject * 172.16.0.0/12 * * *

ip filter 201012 reject * 192.168.0.0/16 * * *

ip filter 201013 reject * 192.168.11.0/24 * * *

ip filter 201020 reject * * udp,tcp 135 *

ip filter 201021 reject * * udp,tcp * 135

ip filter 201022 reject * * udp,tcp netbios_ns-netbios_ssn *

ip filter 201023 reject * * udp,tcp * netbios_ns-netbios_ssn

ip filter 201024 reject * * udp,tcp 445 *

ip filter 201025 reject * * udp,tcp * 445

ip filter 201026 restrict * * tcpfin * www,21,nntp

ip filter 201027 restrict * * tcprst * www,21,nntp

ip filter 201030 pass * 192.168.11.0/24 icmp * *

ip filter 201031 pass * 192.168.11.0/24 established * *

ip filter 201032 pass * 192.168.11.0/24 tcp * ident

ip filter 201033 pass * 192.168.11.0/24 tcp ftpdata *

ip filter 201034 pass * 192.168.11.0/24 tcp,udp * domain

ip filter 201035 pass * 192.168.11.0/24 udp domain *

ip filter 201036 pass * 192.168.11.0/24 udp * ntp

ip filter 201037 pass * 192.168.11.0/24 udp ntp *

ip filter 201099 pass * * * * *

ip filter 500000 restrict * * * * *

ip filter dynamic 200080 * * ftp

ip filter dynamic 200081 * * domain

ip filter dynamic 200082 * * www

ip filter dynamic 200083 * * smtp

ip filter dynamic 200084 * * pop3

ip filter dynamic 200085 * * submission

ip filter dynamic 200098 * * tcp

ip filter dynamic 200099 * * udp

ip filter dynamic 201080 * * ftp

ip filter dynamic 201081 * * domain

ip filter dynamic 201082 * * www

ip filter dynamic 201083 * * smtp

ip filter dynamic 201084 * * pop3

ip filter dynamic 201085 * * submission

ip filter dynamic 201098 * * tcp

ip filter dynamic 201099 * * udp

nat descriptor type 1000 masquerade

nat descriptor type 1100 masquerade

nat descriptor masquerade static 1100 1 192.168.11.1 4

dhcp service server

dhcp server rfc2131 compliant except remain-silent

dhcp scope 1 192.168.11.2-192.168.11.254/24

dns server pp 1

dns server select 500001 pp 1 any . restrict pp 1

dns server select 500002 pp 2 any . restrict pp 2

dns private address spoof on

snmp sysname yamaha-rtx1200-xxx #xxxはシリアル

statistics cpu on

statistics memory on

#ip route default gateway tunnel 1

ip route 192.168.101.0/24 gateway pp 1

ip keepalive 1 icmp-echo 10 6 192.168.101.1

ip lan1 address 192.168.10.1/24

ip lan1 proxyarp on

pp select 1

description pp PRV/PPPoE/0:VPN

pp keepalive interval 30 retry-interval=30 count=12

pp always-on on

pppoe use lan2

pppoe auto disconnect off

pp auth accept pap chap

pp auth myname (VPNワイドのID) (VPNワイドのパスワード)

ppp lcp mru on 1454

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ip pp address 192.168.101.2/32

ip pp secure filter in 200003 200020 200021 200022 200023 200024 200025 200030 200032 200080

ip pp secure filter out 200013 200020 200021 200022 200023 200024 200025 200026 200027 200099 dynamic 200080 200081 200082 200083 200084 200085 200098 200099

ip pp nat descriptor 1000

pp enable 1

tunnel select 1

tunnel name ipip

tunnel encapsulation ipip

tunnel endpoint address 192.168.101.1

ip tunnel tcp mss limit auto

tunnel enable 1

ip filter 100000 reject * * udp,tcp 135 *

ip filter 100001 reject * * udp,tcp * 135

ip filter 100002 reject * * udp,tcp netbios_ns-netbios_dgm *

ip filter 100003 reject * * udp,tcp * netbios_ns-netbios_dgm

ip filter 100004 reject * * udp,tcp netbios_ssn *

ip filter 100005 reject * * udp,tcp * netbios_ssn

ip filter 100006 reject * * udp,tcp 445 *

ip filter 100007 reject * * udp,tcp * 445

ip filter 100099 pass * * * * *

ip filter 200000 reject 10.0.0.0/8 * * * *

ip filter 200001 reject 172.16.0.0/12 * * * *

ip filter 200002 reject 192.168.0.0/16 * * * *

ip filter 200003 reject 192.168.10.0/24 * * * *

ip filter 200010 reject * 10.0.0.0/8 * * *

ip filter 200011 reject * 172.16.0.0/12 * * *

ip filter 200012 reject * 192.168.0.0/16 * * *

ip filter 200013 reject * 192.168.10.0/24 * * *

ip filter 200020 reject * * udp,tcp 135 *

ip filter 200021 reject * * udp,tcp * 135

ip filter 200022 reject * * udp,tcp netbios_ns-netbios_ssn *

ip filter 200023 reject * * udp,tcp * netbios_ns-netbios_ssn

ip filter 200024 reject * * udp,tcp 445 *

ip filter 200025 reject * * udp,tcp * 445

ip filter 200026 restrict * * tcpfin * www,21,nntp

ip filter 200027 restrict * * tcprst * www,21,nntp

ip filter 200030 pass * 192.168.10.0/24 icmp * *

ip filter 200031 pass * 192.168.10.0/24 established * *

ip filter 200032 pass * 192.168.10.0/24 tcp * ident

ip filter 200033 pass * 192.168.10.0/24 tcp ftpdata *

ip filter 200034 pass * 192.168.10.0/24 tcp,udp * domain

ip filter 200035 pass * 192.168.10.0/24 udp domain *

ip filter 200036 pass * 192.168.10.0/24 udp * ntp

ip filter 200037 pass * 192.168.10.0/24 udp ntp *

ip filter 200080 pass * 192.168.10.1 4 * *

ip filter 200098 reject-nolog * * established

ip filter 200099 pass * * * * *

ip filter 500000 restrict * * * * *

ip filter dynamic 200080 * * ftp

ip filter dynamic 200081 * * domain

ip filter dynamic 200082 * * www

ip filter dynamic 200083 * * smtp

ip filter dynamic 200084 * * pop3

ip filter dynamic 200085 * * submission

ip filter dynamic 200098 * * tcp

ip filter dynamic 200099 * * udp

nat descriptor type 1000 masquerade

nat descriptor masquerade static 1000 1 192.168.10.1 4

dhcp service server

dhcp server rfc2131 compliant except remain-silent

dhcp scope 1 192.168.10.2-192.168.10.39/24

dns server 192.168.11.1

dns server select 500001 192.168.11.1 any . restrict pp 1

dns private address spoof on

statistics cpu on

statistics memory on

#ルータまではpingが通るがPCやサーバにpingが通らないとかで

よくあるのがWindowsのファイアウォール設定やウィルスソフト関係が原因。

ファイアウォールを一度きってみて通るようになれば、例外設定で対処する。

下記のコードが入っていない場合にも。。。

ip lan1 proxyarp on

ip filter 1 pass * 192.168.11.1 4

tunnel encapsulation ipip

次にpingが通るのに共有ファイルにアクセスできない場合も

ファイアーウォール設定のせいでアクセスできない場合が多い。

設定についてYAMAHAのサポートセンターに問合せを何回かした。

とても良い対応でレスポンスもかなり早く本当に助かった。

サポートセンターの方、本当にありがとうございました。PyMySQLモジュールを使うとPythonからMySQLを操作できる。

・簡単な例文

import pymysql

connection = pymysql.connect(host = 'xxx.com',

db = 'database-name',

user = 'user-name',

passwd = 'password',

charset = 'utf8',

cursorclass = pymysql.cursors.DictCursor)

cursor = connection.cursor()

sql = "INSERT INTO `tablename` (`id`,`name`) VALUES ('1','123')"

cursor.execute(sql)

connection.commit()

connection.close()まずpipでPyMySQLモジュールをインストール。

1行目は、PyMySQLをインポート。

2行目から7行目は、操作するMySQLがインストールされている場所や

ログインに関する内容。

PyMySQLを使うことでCSVデータをMySQLに挿入することが可能。

import pymysql

import csv

connection = pymysql.connect(host = 'xxx.com',

db = 'database-name',

user = 'user-name',

passwd = 'password',

charset = 'utf8',

cursorclass = pymysql.cursors.DictCursor)

cursor = connection.cursor()

f = open("test.csv", "r")

reader = csv.reader(f)

for row in reader:

sql = "INSERT INTO `table-name` values(%s,%s,%s)"

cursor.execute(sql,(row[0],row[1],row[2]))

f.close()

connection.commit()

cursor.close()

connection.close()CSVファイルの中身は、下記。

1,111,11111基本的にレンタルサーバーは、MySQLの外部接続に対応していない所が多い。

大体が高いプランや専用サーバー、VPSプランなどが対応している。

KAGOYAがDBのみレンタルしているプランがある。

5GBで500円(HDD)、SSDの場合で700円でお手軽。

10GBまで対応で1GB増えるごとに料金が加算される。

PyAutoGUIモジュールを使うとテキスト入力やマウス操作を使うことができる。

・簡単な例文

import webbrowser

import pyautogui

import time

url = "https://www.google.com/"

webbrowser.open(url)

time.sleep(10)

pyautogui.click(1300,150)

time.sleep(10)

pyautogui.click(560,480)

pyautogui.typewrite("xxx@gmail.com")

pyautogui.hotkey("enter")

timesleep(10)

pyautogui.click(560,720)

pyautogui.typewrite("password")

pyautogui.typewrite("enter")pipでPyAutoGUIインストール。

まず、必要なモジュールをインポート。

6行目は、ブラウザが立ち上がって読み込みまで猶予の時間。

7行目は、モニターのx軸とy軸の場所を示し、マウス操作をしている。

10行目は、テキスト入力をしている。

11行目は、キーボード操作を行っている。